Переход на Proxmox (Proxmox GmbH, Vienna, Austria) с Hyper-V by Microsoft и VMware by Broadcom. Часть третья из многих

Для лиги лени: общеизвестная фигня

Часть 3. Ansible и Ansible AWS

В предыдущей серии я сделал

apt-get install ansible

и сказал «будь что будет». Конечно, можно было бы положить Ansible в docker image, но мне лень.

Самое сложное на этом этапе, даже если вы имеете дело не с корпоративной системой, а с домашней, это «не плюнуть, а взять и сделать».

Потому что документация «как заставить Ansible ходить в Git \ gitlab\ github» - максимально убогая, и ориентирована на то, что у вас есть Gitlab CI.

Вот это инструкция вроде ничего (Установка Ansible AWX), для тех кто не любит CLI.

Но сначала надо прочитать и сделать:Установка Ansible

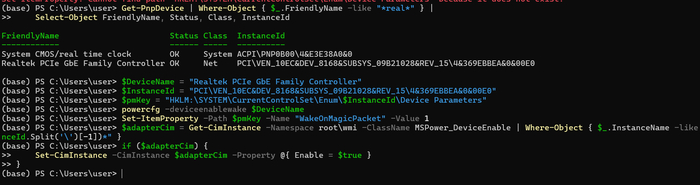

Я сделал через

apt-get install ansible

и потом

mkdir -p /srv/ansible

nano /srv/ansible/hosts.ini

Туда прописал две строки из примера выше, и на этом пока остановлюсь.

ansible --version

уже работает, и ладно.

Если дальше вы пойдете по инструкции Установка Ansible AWX и сделаете

make docker-compose-build

(считая, что apt install make вы сделали)

то вы получите

failed to build: failed to convert agent config {default [] false}: invalid empty ssh agent socket: make sure SSH_AUTH_SOCK is set

Что очень, очень странно, потому что

env | grep SSH

говорит что с SSH все нормально -

SSH_AUTH_SOCK=/tmp/(ичотам)

Проблема странная (Environment variable SSH_AUTH_SOCK isn't set), потому что все ж настроено.

Как ни странно, надо сделать

apt install openssl

как и написано английскими буквами в /tools/docker-compose/README.MD

И сборка запустится. Sshpass я не ставил

После сборки у вас будет:

[+] Running 3/3

Container tools_postgres_1 Started

Container tools_redis_1 Started

Container tools_awx_1 Started

docker images ls

Дальше по инструкции я сделал

docker exec tools_awx_1 make clean-ui ui-devel

и получил на воротник:

Error response from daemon: container … is not running

Потому что надо смотреть на

docker ps –a

И увидеть, что

ansible/awx_devel / tools_awx_1

Не стартовал.

Где-то тут мне стало лень разбираться, и я отложил историю «доделать» на потом.

Буду без WEB GUI жить, как в колхозе

Литература

Installing Ansible on specific operating systems

Configuring Ansible

ansible-pull

Основы Ansible для сетевых инженеров

Build enterprise-grade IaC pipelines with GitLab DevSecOps

перевод на каком то рекламном говне: Создаем инфраструктуру как код с GitLab и Ansible

Set up a continuous integration pipeline with Ansible Automation Platform & GitLab

Automate Ansible With GitLab

Managing ansible with gitlab

IaC with GitLab CI/CD: Git centric operational model

youtube Infrastructure as Code/Gitlab CICD Demo плюс Ansible Tower

Red Hat Ansible Tower

Зачем нужен Ansible Tower?

Ansible AWX, Semaphore и Rundeck.

От установки AWX до запуска первого плейбука — настройка централизованного управления Ansible

ansible/ awx

Установка Ansible

Установка Ansible AWX

AWX Basic Install

Настройка VLAN для интерфейса управления в Proxmox