По информации Vice, Apple все еще рассматривает три 0-day уязвимости в iOS (14.7, 14.8 и 15.0), подробную информацию о которых опубликовал в общем доступе пользователь «Хабра» Денис Токарев (illusionofchaos) после того, как компания не реагировала на его находки более полугода. Apple ничего не выплатила Токареву за его работу по программе вознаграждений Apple Security Bounty.

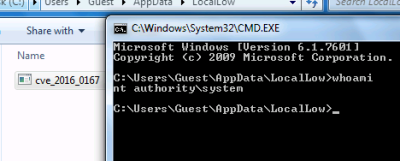

В своей публикации Токарев также опубликовал cсылки на репозитории на GitHub с исходным кодом уязвимостей. Он рассказал, что устал ждать ответа от Apple и его задело то, что компания игнорирует его подробные отчеты по уязвимостям.

После публикации в русской и английской версиях Хабра описания трех до сих пор не закрытых уязвимостей в iOS, об этом написали как российские издания («Коммерсантъ»), так и зарубежные СМИ (BeepingComputer и Motherboard).

Через сутки Apple наконец отреагировала на информацию от Токарева. 25 сентября компания написала исследователю, что ее специалисты прочитали блог на Хабре с этой публикацией и все другие его отчеты. Apple принесла извинения за свои задержки с ответом ему. Компания все еще изучает эти уязвимости и разрабатывает способы их закрытия для защиты своих пользователей.

По информации Токарева, один из джейлбрейк-разработчиков проанализировал исходные коды уязвимостей и сам за сутки написал патч в виде твика, который защищает от этих трех 0-day уязвимостей, описанных в статье.

Эксперт Vice пояснил, что, похоже, именно предание информации общественности заставило Apple реагировать на отчеты Токарева. С другой стороны, как Токарев сам признал, а другие исследователи в области безопасности согласились, что обнаруженные им уязвимости не являются критичными, поскольку они могут быть использованы только вредоносным приложением, которое должно будет попасть в App Store, а затем на устройства пользователей. Вероятно, поэтому Apple и не занималась их изучением и исправлением в приоритетном порядке. Но в любом случае ее отдел по безопасности должен был ответить Токареву на отчеты, а не игнорировать их.

Vice запросила комментариев по этой ситуации у Apple, компания пока не ответила.

Токарев вчера написал новый пост на Хабре о том, как легко обойти проверки при попадании в App Store. По его словам, Apple пока не отреагировала на эту публикацию. Также Токарев пояснил Хабру, что несмотря на формальную отписку с извинениями, Apple продолжает игнорировать его вопросы, например, почему компания скрыла факт исправления одной уязвимости, не указав ее в списке, и трижды нарушили свое обещание сделать это в следующий раз.

https://habr.com/ru/news/t/580446/