TOTP и Госуслуги. Варианты для Android

5 декабря 2025 года граждане в коричневых рубашках из Минцифры «обрадовали» полиэтничный народ России очередной новостью.

«Двухфакторная аутентификация эффективно защищает информационные ресурсы от несанкционированного доступа. На Госуслугах можно выбрать один из нескольких вариантов подтверждения входа.

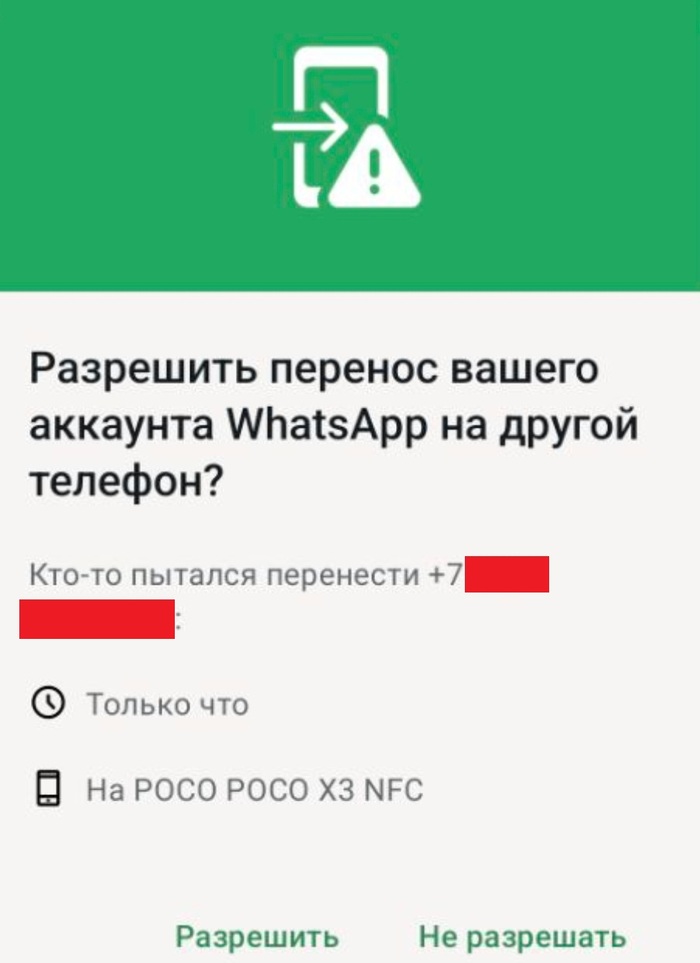

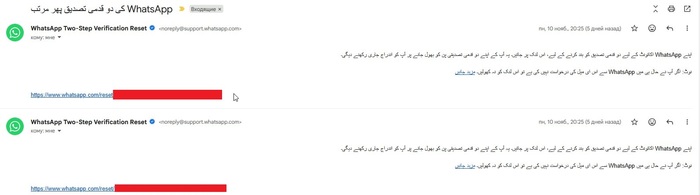

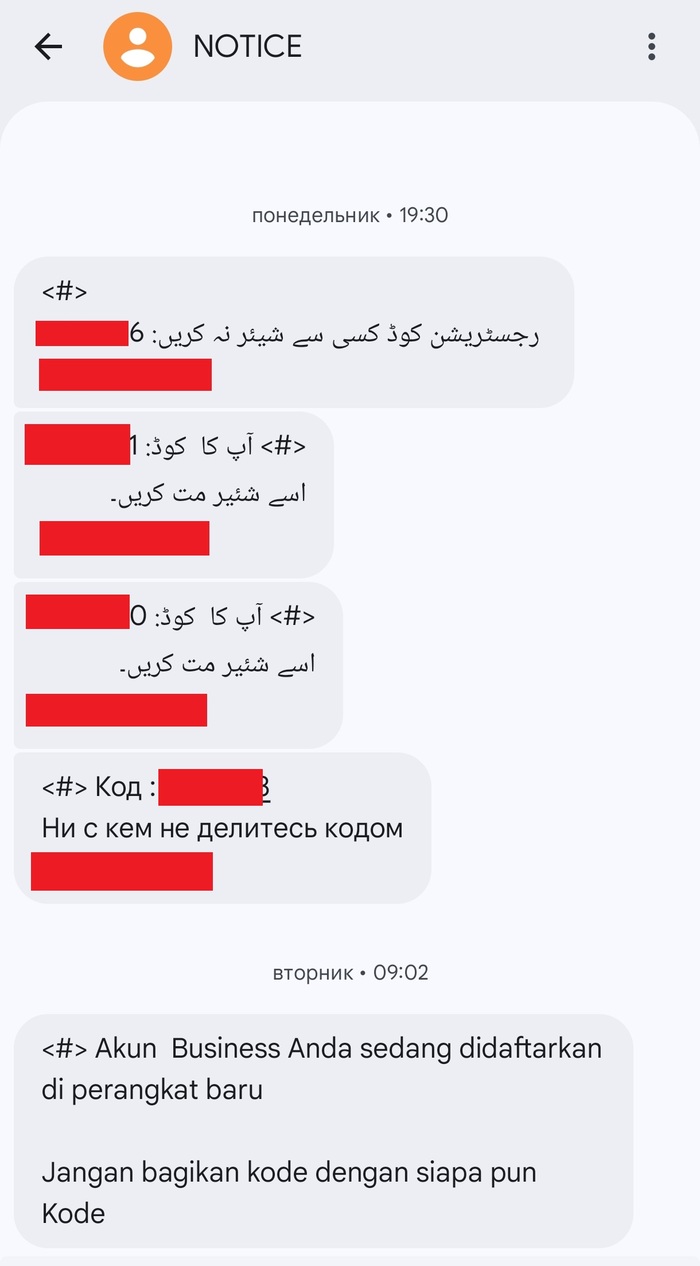

Из-за растущего числа случаев мошенничества, когда пользователи Госуслуг непреднамеренно передают СМС-коды для входа на портал, было принято решение постепенно отказаться от подтверждения входа на портал через СМС — пока это решение касается только входа на «Госуслуги» через мобильные устройства.»

Все это можно прочесть в посте «Вход в приложение «Госуслуги» можно подтвердить разными способами» на сайте Минцифры.

Новость «Пользователи мобильного приложения «Госуслуги» на Android не могут зайти в госсервис без кода из Max» на Хабре.

Но что делать если вы не разделяете ценности этих граждан в коричневых рубашках? И их стремление обезопасить себя от вас при помощи цифрового скам-поводка и номерков на руке в виде «Цифрового идентификационного номера»?

Решение (скорее всего временное, но все же) есть. И название ему – TOTP (Time-based one-time password, Алгоритм одноразовых паролей, зависящих от времени).

1. Что такое 2FA и TOTP?

Сначала нужно выяснить что такое 2FA или двухфакторная аутентификация (статья «What is 2FA (two-factor authentication)?»):

«Двухфакторная аутентификация (2FA) — это способ проверки личности пользователя путем запроса ровно двух подтверждений (того что человек, который пытается войти в аккаунт и его владелец – одно лицо), таких как пароль к онлайн-аккаунту (первый фактор) и одноразовый код из приложения-аутентификатора (второй фактор).

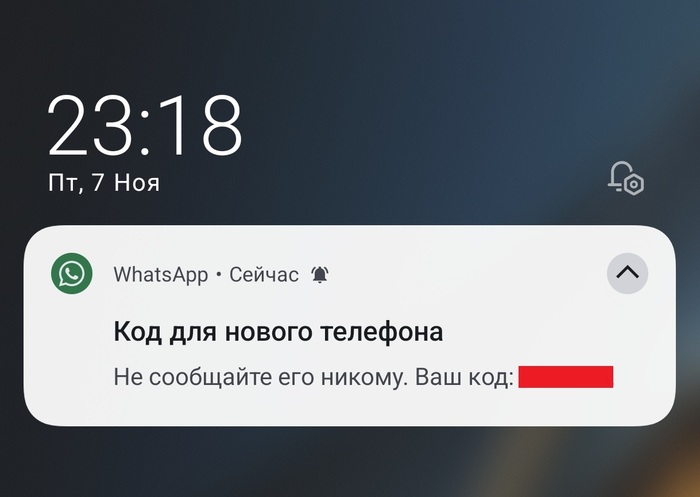

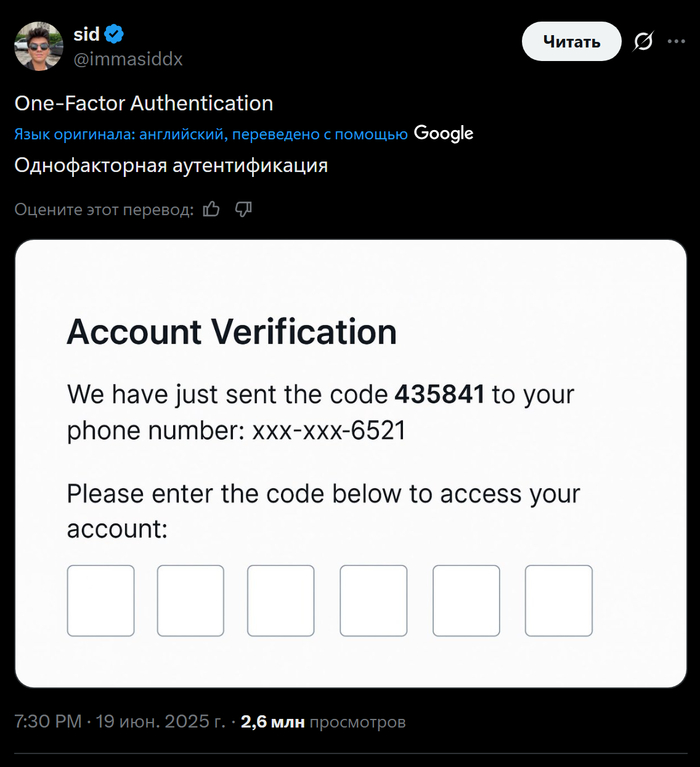

Большинство людей знакомы с системами безопасности 2FA на основе SMS-сообщений. В этой версии приложение отправляет числовой код на мобильный телефон пользователя при входе в систему. Пользователь должен ввести как свой пароль, так и код, чтобы продолжить. Ввод только одного из них недостаточен для аутентификации.

2FA является наиболее распространенной формой многофакторной аутентификации (MFA), которая относится к любому методу аутентификации, при котором пользователи должны предоставить более одного фактора аутентификации для подтверждения своей личности.

Хотя 2FA часто ассоциируется с компьютерными системами, она также может защищать физические активы и местоположения. Например, в здание с ограниченным доступом может потребоваться предъявить пропуск и пройти сканирование отпечатков пальцев для входа.»

Виды 2FA (статья «8 Multi Factor Authentication Types and How to Choose»):

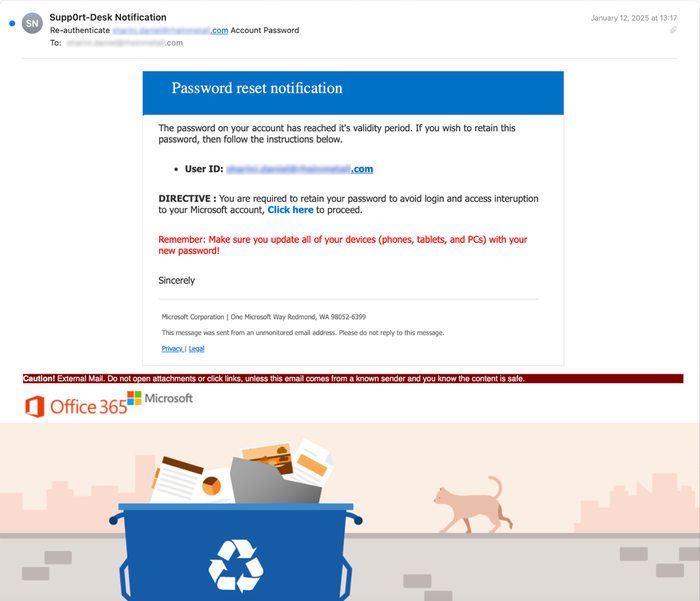

1. Коды, присылаемые на электронную почту (безопасность зависит от безопасности электронной почты).

2. Одноразовые пароли (OTP), присылаемые по SMS или звонку (безопасность зависит от SIM-карт).

3. Биометрическая информация (снимок лица, сетчатки глаза или рисунка на подушачках пальцев, образцы голоса).

4. Приложения-аутентификаторы (зависят от безопасности самого приложения и мобильного устройства, на котором оно установлено).

5. Волшебные ссылки, то есть отправка уникальной, чувствительной ко времени ссылки на адрес электронной почты пользователя (безопасность зависит от безопасности электронной почты).

6. Вход через аккаунт в социальных сетях (безопасность зависит от безопасности самой социальной сети, способности пользователя обеспечить безопасность своей учетной записи, высокая опасность для конфиденциальности за счет связывания аккаунта в соц. сетях и других аккаунтов пользователя).

7. Программные токены, встроенные в приложения компаний (как пункт 4, только приложение-аутентификатор встраивается в более крупное приложение).

8. Смарт-карты и криптографические аппаратные токены, похожие на обычные кредитные карты или брелки для ключей (главная угроза – физическая кража).

9. Секретные вопросы вроде «день рождения человека», «кличка животного» или «название первого работодателя» (уязвимы для методов социальной инженерии или перебора вариантов).

10. Адаптивная аутентификация, когда внутри приложения могут запрашиваться новые методы аутентификации в зависимости от действий пользователей (два метода для входа в приложение, третий для совершения потенциально опасных операций, вроде финансовых переводов в банковском приложении).

11. Список предварительно сгенерированных кодов. Выглядит как табличка из 20 или более сгенерированных кодов, каждый – под своим номером (уязвимость заключается в потере такого листочка или файла).

В нашем случае речь будет идти о 4 пункте – приложения-аутентификаторы для одноразовых TOTP-кодов.

То есть TOTP-коды и приложения для их генерации – одна из разновидностей 2FA, которая предназначена для повышения безопасности аккаунта.

Определение TOTP (статья «What is TOTP and why do you need it?»):

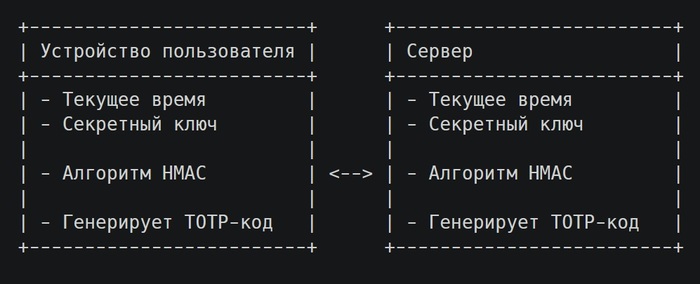

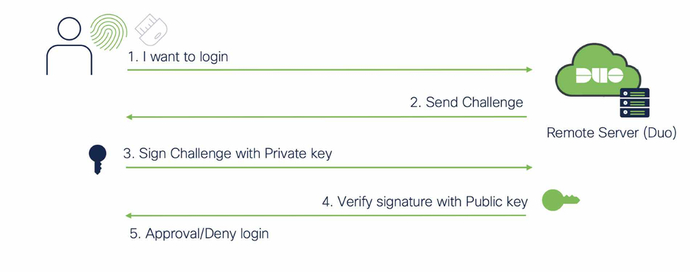

«TOTP (одноразовый пароль, основанный на времени) — это алгоритм, который генерирует уникальный пароль для каждой попытки входа в систему, используя время в качестве счетчика. Через каждый фиксированный интервал (обычно 30 секунд) генерируется новый пароль. Это решает несколько проблем с традиционными паролями: их можно забыть, украсть или угадать. Одноразовые пароли (OTP) решают некоторые из этих проблем, но их доставка по SMS или электронной почте может быть ненадежной (или даже рискованной, учитывая, что это открывает новые векторы атак).

TOTP, однако, генерирует коды в автономном режиме, что делает его безопасным и удобным. Вам просто нужно приложение-аутентификатор на телефоне, и все готово — интернет не требуется.»

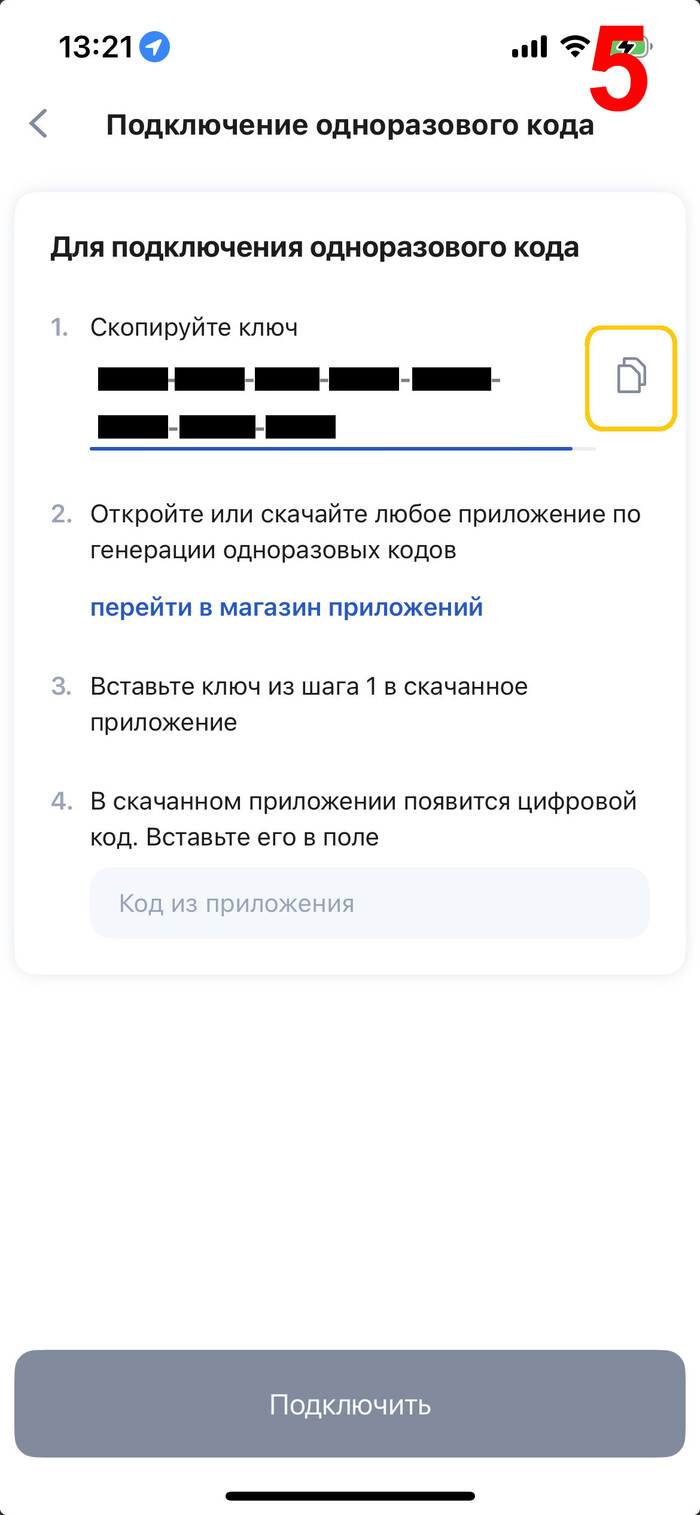

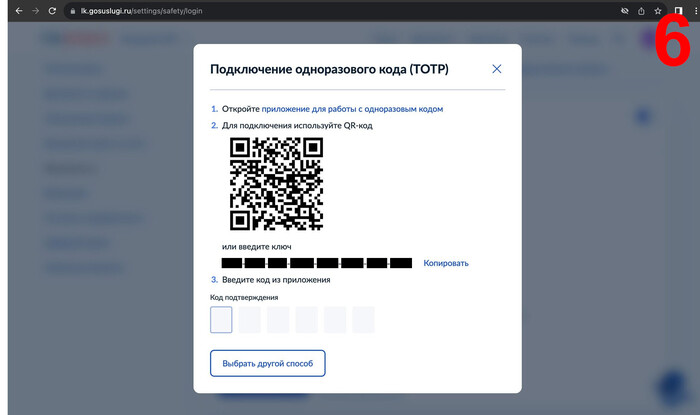

Секретный код – в нашем случае это 32-значный ключ (8 сегментов по 4 символа) от Госуслуг. Это то, как он выглядит на момент декабря 2025 года, потом его возможно изменят. Так же этот ключ может быть передан в виде QR-кода.

Генерируемый код – 6-значный код, который генерируется на устройстве пользователя при помощи специального приложения, внутри которого происходит «математическая магия» на основе текущего времени и метода HMAC (внутри которого взаимодействуют секретный код и хеш-функция).

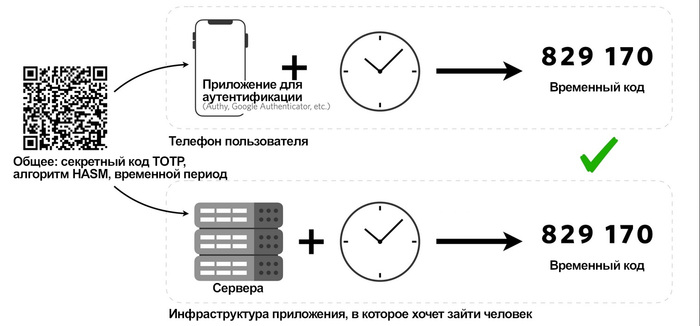

Пояснение к картинкам: сервер генерирует 6-значный временный код на основе 32-значного секретного кода + временной период + метод HMAC (хеш-функция). То же самое делает приложение для 2FA на телефоне пользователя. Если 6-значные коды совпадают, то человек получает доступ к приложению, в которое хочет зайти.

Когда в других постах люди писали в духе «Потерял телефон и пришлось топать ножками в МФЦ» вся их проблема была прежде всего не в том, что они потеряли не телефон или приложение, а в том что они потеряли этот 32-значный секретный код, который хранился внутри приложения на телефоне. И который они никуда не скопировали на всякий пожарный случай.

2. Преимущества двухфакторной аутентификации через TOTP над двухфакторной аутентификации через SMS

1. Работает в автономном или офлайн-режиме.

2. Регистрация без PII (Personally identifiable information, личная информация — это любая информация, связанная с конкретным человеком, которая может быть использована для раскрытия или кражи его личности, например, номер социального страхования, полное имя, адрес электронной почты или номер телефона).

3. Стандартизированное решение для аутентификации (описание и код на Java были опубликованы в 2011 году).

4. Программное обеспечение, не зависящее от тарифов оператора связи или доступа к телефонии.

5. Более быстрое среднее время аутентификации.

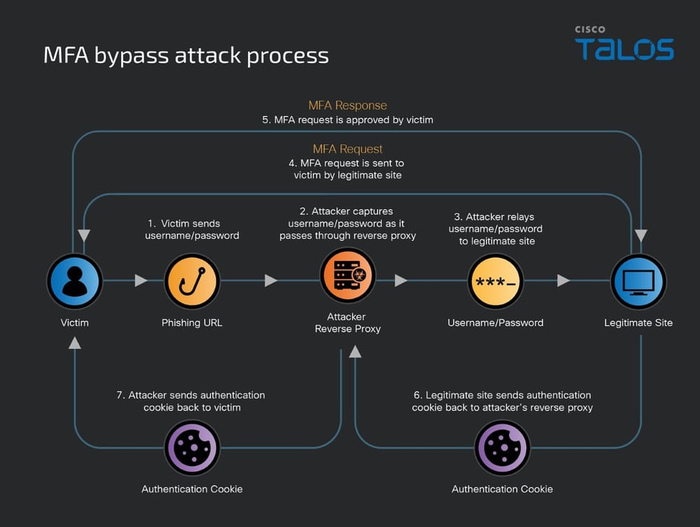

6. Повышенная безопасность по сравнению с SMS: секретный ключ для TOTP передается только один раз, и метод не зависит от телефонной сети, что помогает уменьшить поверхность атаки. TOTP имеет более надежное подтверждение владения, чем SMS, к которому можно законно получить доступ с нескольких устройств и которое может быть подвержено атакам с подменой SIM-карты в устройстве.

Инфа взята из статьи «What is a Time-based One-time Password (TOTP)?».

3. Настройка TOTP на Android

В принципе инструкцию можно взять и с самого сайта Госуслуг:

1. Установите приложение для работы с одноразовым кодом (TOTP). Одноразовый код будет приходить в приложение для работы с ним. При потере доступа к этому приложению войти на Госуслуги с одноразовым кодом не получится.

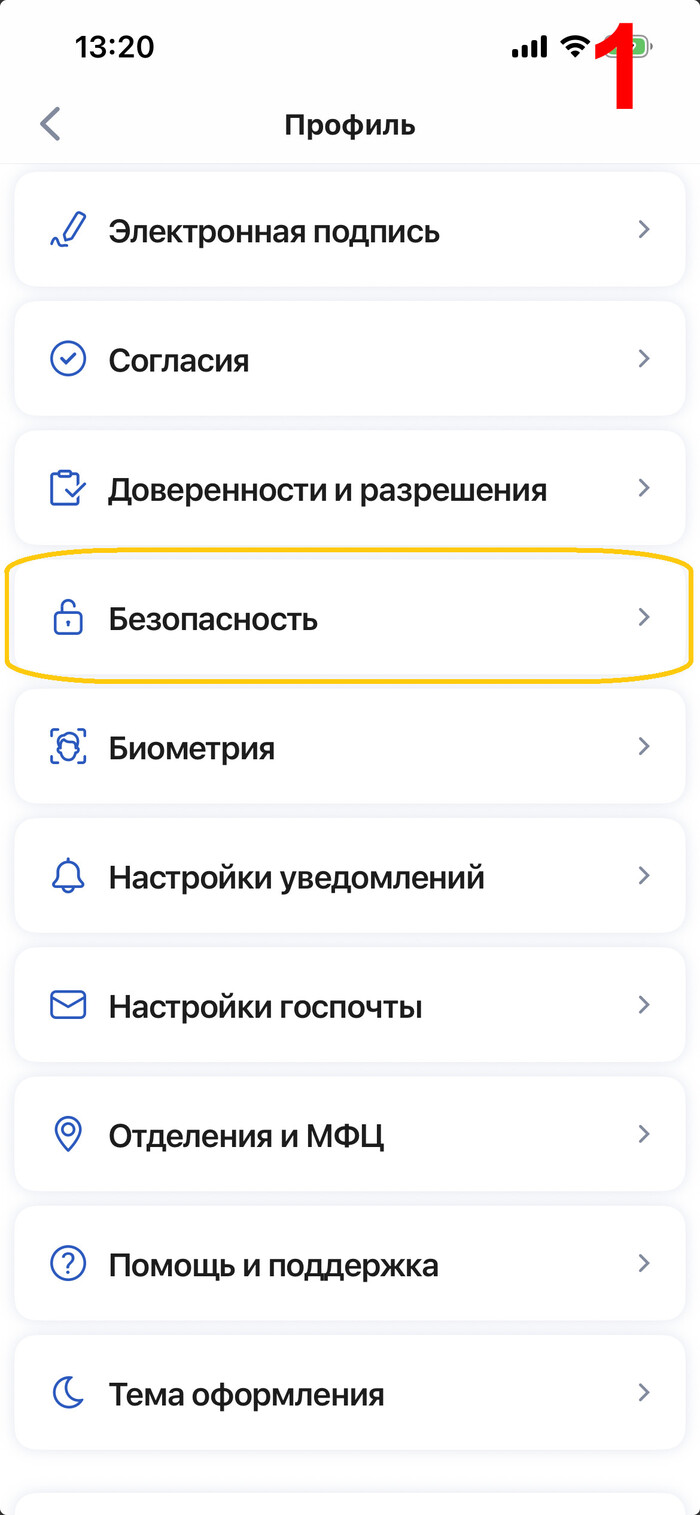

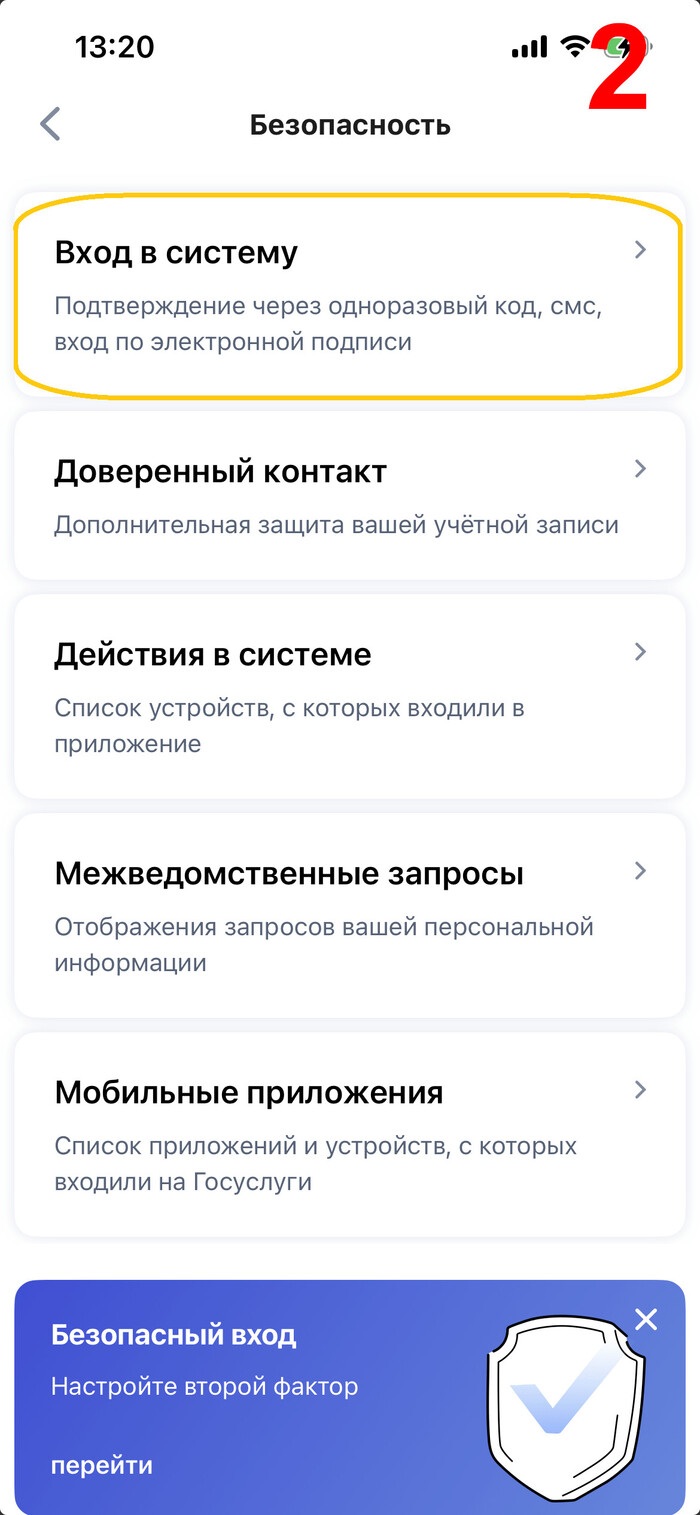

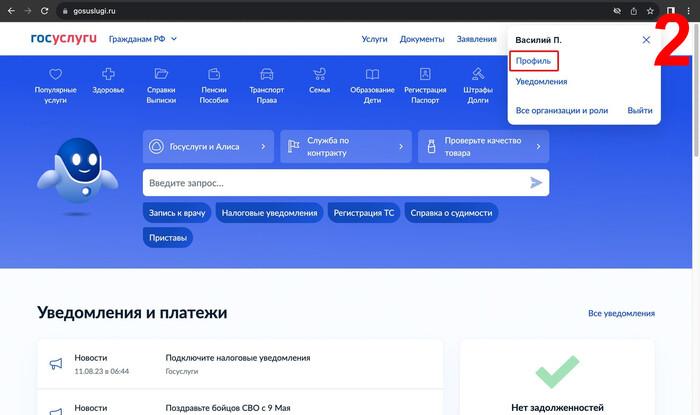

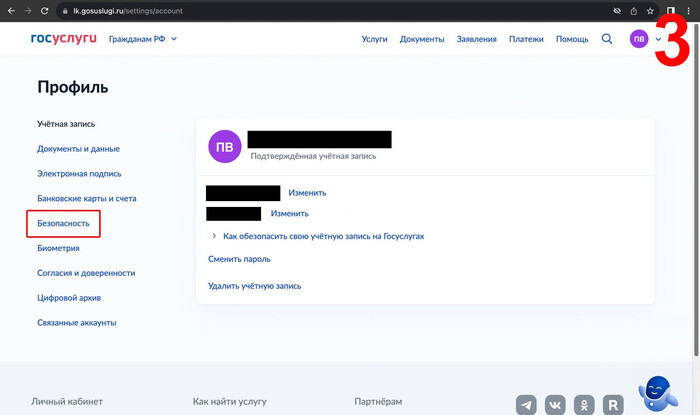

2. В личном кабинете откройте: Профиль → Безопасность → Вход в систему.

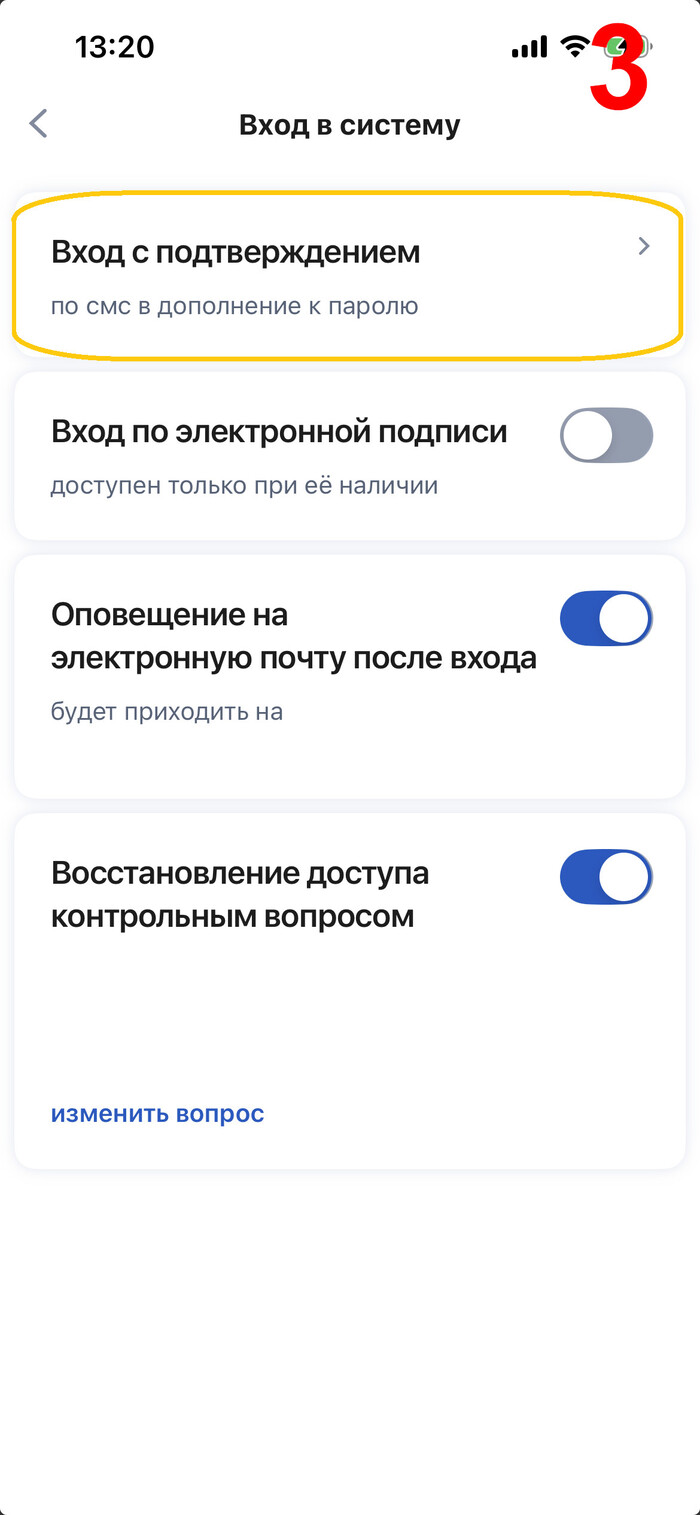

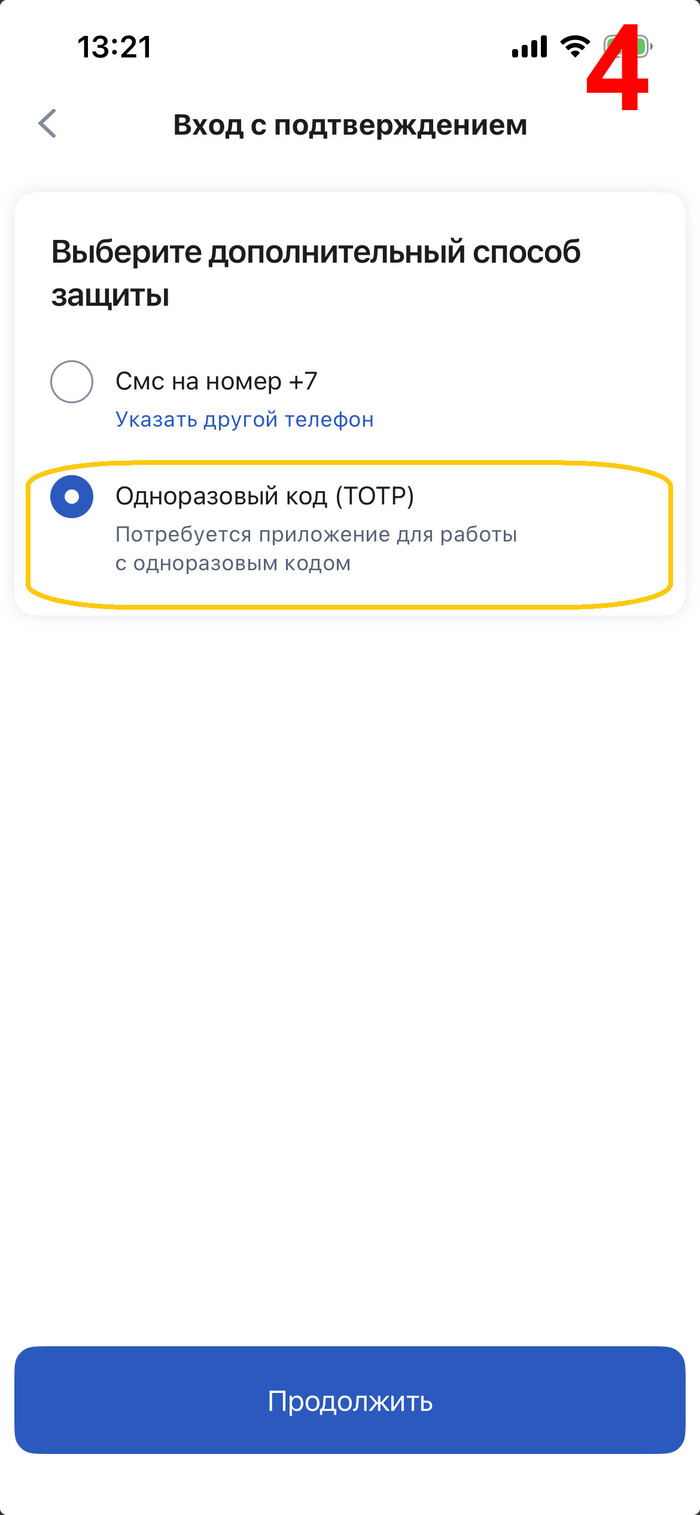

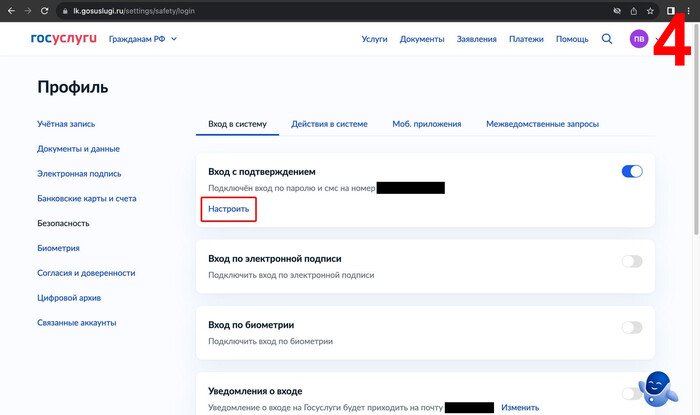

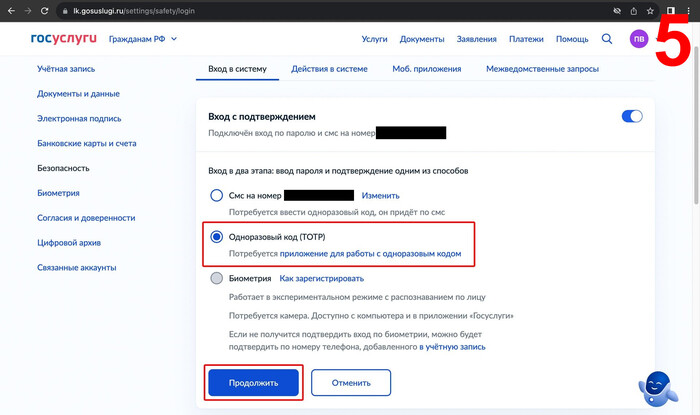

3. Выберите: Вход с подтверждением → Одноразовый код (TOTP) → Продолжить.

4. Откройте на телефоне приложение для работы с одноразовым кодом.

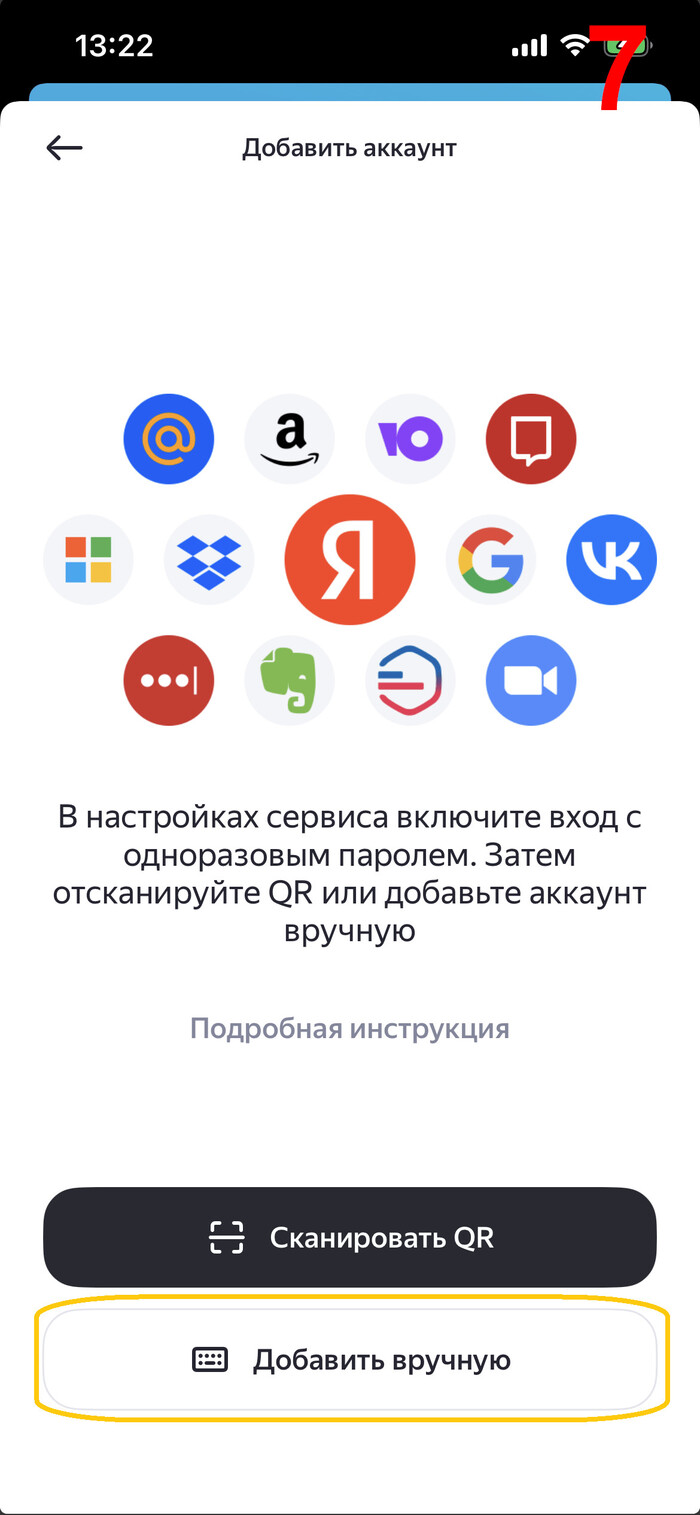

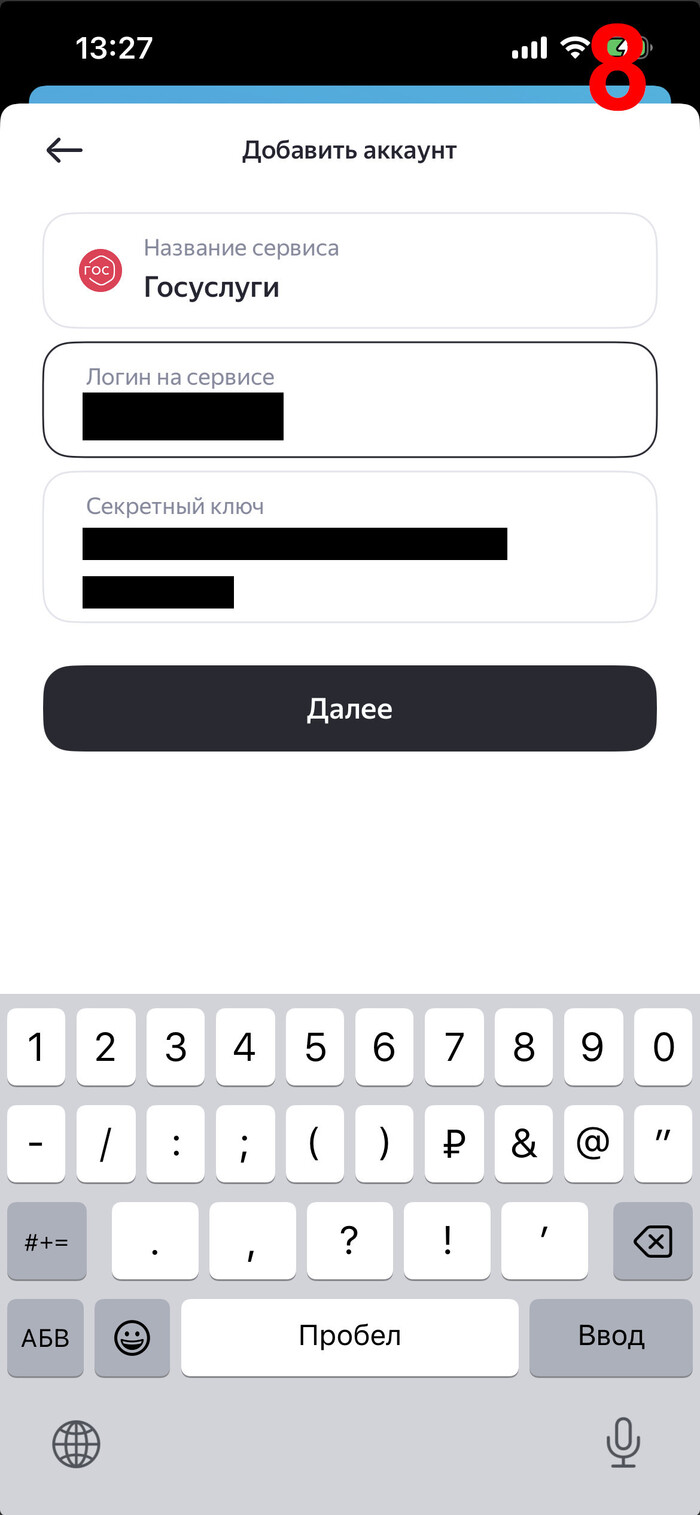

5. В приложении отсканируйте QR‑код или введите ключ — появится запись «Gosuslugi» с кодом, который будет периодически обновляться.

6. Введите на Госуслугах одноразовый код из приложения.

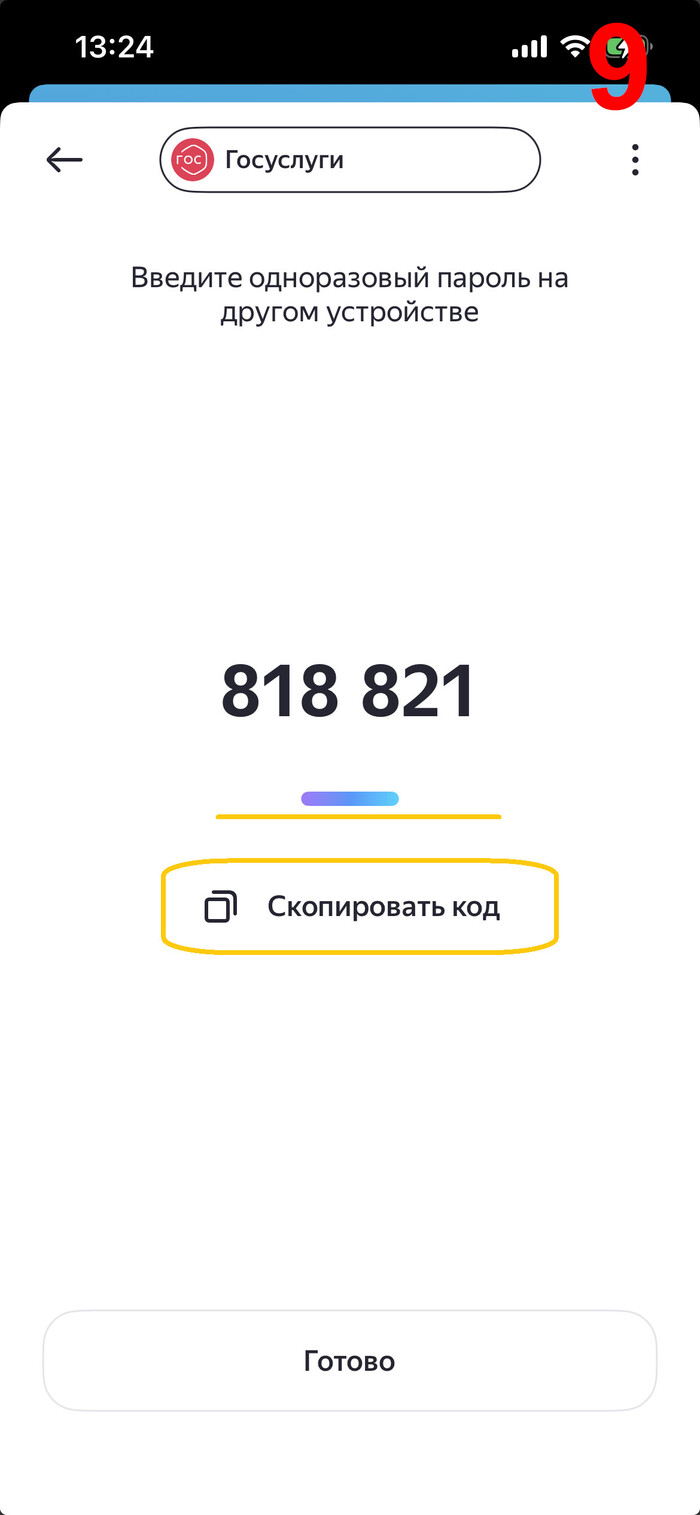

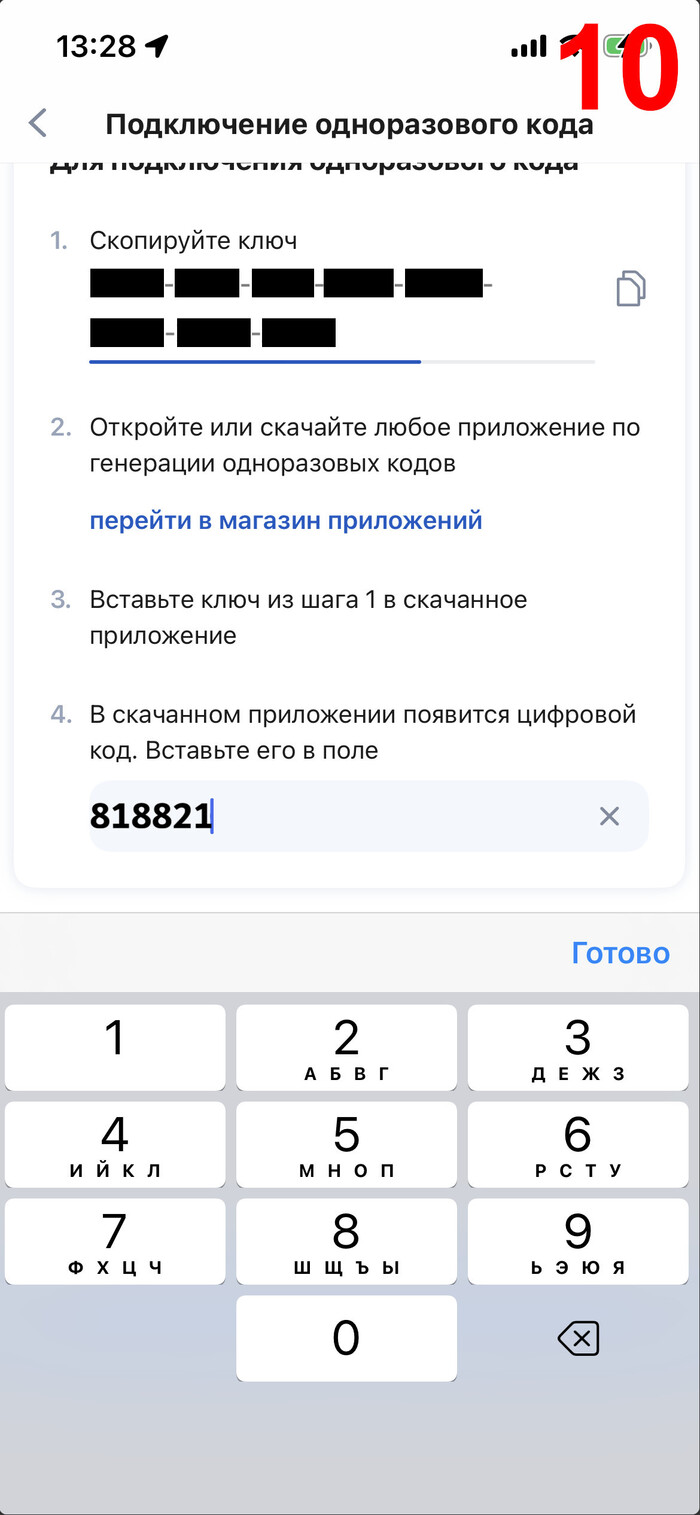

Наглядно это можно посмотреть на картинках, которые взяты из поста на DTF «Не хочу ставить MAX для Госуслуг» (человек использовал приложение «Яндекс Ключ»):

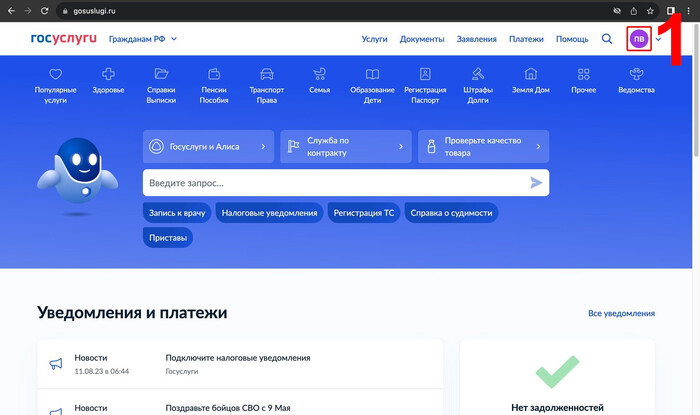

Тоже самое с интерфейсом для ПК – картинки взяты из статьи «Аутентификация на «Госуслугах» без SMS» на сайте антивируса Касперского:

Вставка секретного кода с вариантом Госуслуг на ПК такая же как и в варианте Госуслуг на телефоне (в обоих случаях используется мобильное приложение для 2FA, во всех них примерно одинаковый интуитивно понятный интерфейс).

Пара уточнений:

1. Код не будет «приходить», он будет именно генерироваться локально на устройстве пользователя (на телефоне).

2. Запись внутри приложения-аутентификатора можно назвать как захотите, не обязательно «Gosuslugi». Название «Gosuslugi» задается автоматически только при сканировании QR-кода с сайта или с приложения Госуслуг через приложение для 2FA.

3. Код из приложения понадобится только при его запросе при входе в Госуслуги.

4. Вход в само приложение-аутентификатор можно дополнительно обезопасить, установив для него проверку по PIN-коду, биометрии и так далее.

4. Какое приложение для 2FA выбрать для Android?

Большинство пользователей, вероятно, выберет одно из самых популярных мобильных приложений для 2FA (Яндекс ключ, Google Authenticator, Microsoft Authenticator) и в принципе будут правы. Потому что все эти приложения выполняют плюс-минус одну функцию, а для неискушенного пользователя главное – доверие к той или иной компании и ее программам. Яндекс, Гугл и Майкрософт у всех на слуху, они существуют уже не первое десятилетие, так что большинство выберет решение от этих корпораций.

Если посмотреть другие варианты, то можно увидеть рекомендации следующих приложений:

1. PCMag (наглосакский компьютерный журнал, который выходил в печатном виде с 1982 года) в статье 2025 года выше всего оценил 2 приложения: 2FAS и Aegis Authenticator.

2. Наглосаксы с Реддита лучшим приложением в одной из тем назвали Aegis Authenticator как лучшее 2FA приложение.

3. И все те же наглосаксы с Реддита в другой теме назвали лучшим опен сорс (открытый исходный код программы, который может любой посмотреть на, например, Гитхабе) 2FA приложением все тот же Aegis Authenticator и Ente Auth.

5. Последние советы с сайта антивируса Касперского

Наткнулся на статью «The best authenticator apps for Android, iOS, Windows, and macOS» в процессе поиска инфы по теме. Сама статья средняя, но вот советы из ее конца можно привести здесь:

1. Вы никогда не ограничены использованием только одного приложения-аутентификатора. Один вариант может быть лучше для одних целей, другой — для других. Вы можете — и должны — комбинировать приложения в зависимости от ваших потребностей.

2. Мы рекомендуем обратить внимание на безопасность. Установите надежную блокировку устройства и всегда включайте защиту доступа к приложению, особенно если вы планируете использовать один из аутентификаторов, который позволяет легко экспортировать токены (Google Authenticator, andOTP, OTP auth или WinAuth). С этими приложениями, которые отдают приоритет простоте доступа, потенциальный злоумышленник может не только украсть одноразовый код, который работает 30 секунд, но и быстро клонировать все токены.

3. Не забудьте сделать резервную копию ваших токенов, особенно если вы выбрали одно из приложений, в котором вы не можете просмотреть секретный ключ или QR-код или экспортировать токены в файл (другими словами, большинство из них). Резервная копия пригодится, если вы потеряете свой смартфон или если, например, приложение перестанет работать правильно после обычного обновления. В большинстве случаев восстановление аутентификатора без резервной копии будет намного сложнее.

Резервное копирование лучше проводить с помощью программ на ПК, например, с помощью KeePassXC, но его настройка и использование уже тема другой статьи.

P.s. Кстати, в статье «Understanding TOTP Two-Factor Authentication: An ELI5» автор говорит, что основные свойства TOTP кодов можно настроить: символов может быть не 6, а от 4 до 10, срок жизни временного пароля может составлять от нескольких секунд до нескольких дней.

P.p.s ВНИМАНИЕ! ВСЕМ АЛКОГОЛИКАМ, СКУФАМ ЗА 50 ЛЕТ И ПРОСТО ГРАЖДАНАМ С 2-ЗНАЧНЫМ IQ.

Ставьте строго "Яндекс Ключ" по этой ссылке - https://play.google.com/store/apps/details?id=ru.yandex.key

Яндекс это надежная, посконная, скрепная, суверенная, православная, ОТЕЧЕСТВЕННАЯ корпорация, которой можно доверять. Потому что если не доверять ей, то кому? MAX, которому предлагается доверять вход в Госуслуги, создается то ли силами Мейл.ру, то ли силами какой-то мутной фирмочки со штатом 13 человек.

Все остальные разработчики 2FA приложений, которые были перечислены в статье, это рептилоиды, инагенты, серые, анунаки, НАГЛОСАКСЫ, которые рано или поздно будут схвачены, допрошены и расстреляны из главного орудия танка Т-90М!!!