Как сделать свой надежный VPN на основе SSH за 5 минут. Лучший способ на 2023 год

Использование VPN в 2023 году стало настоящей необходимостью для людей, проживающих в России, потому что с каждым днем все больше компаний и сервисов прекращают свою работу в нашей стране. Чтобы вы понимали — даже для загрузки Windows с сайта Microsoft теперь нужен VPN! Или нашумевший ChatGPT, который помогает в работе с текстами, тоже официально недоступен из России, чтобы им пользоваться аналогично необходим VPN.

Причем многие зарубежные сайты, например, Netflix, OpenAI или Intel научились распознавать пользователей из России и тем самым вводить против них ограничения. К счастью, есть способ обхода этих ограничений, которым активно пользуются люди в Иране, да так, что никакие санкции не страшны.

Для начала немного о том, что такое VPN и SSH.

Что такое VPN и почему свой VPN безопаснее стороннего

VPN (виртуальная частная сеть) - это технология, которая позволяет безопасно соединять компьютеры и другие устройства через интернет так, будто они находятся в одной физической сети.

VPN возник как ответ на необходимость защиты и безопасности данных при передаче их через интернет. VPN шифрует все данные, которые мы отправляем и получаем, делая их невидимыми для посторонних.

Однако есть неблагосовестные публичные VPN-сервисы, которые могут наоборот, собирать эти данные. Лучшим способом избежать утечек личной информации является решение настроить VPN на личном облачном сервере, потому что доступ к нему будете иметь только.

Плюс, VPN не только обеспечивает безопасность, но и может изменить ваше местоположение в интернете. Используя VPN, мы можем создать соединение через сервера в другой стране, и тем самым получить доступ к сервисам, которые, например, решили ограничить доступ для страны, в которой вы живете. Как это сделали большинство западных компаний в отношении России.

Однако зачастую сервисы отслеживают реальное местоположение пользователя и тем самым ограничивают доступ. Чтобы этого избежать нужно использовать надежный хостинг и подходящий протокол подключения. Например, использовать SSH-туннель в качестве VPN.

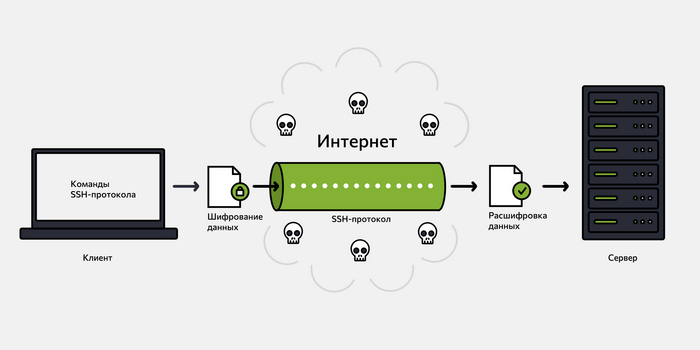

Что такое SSH

SSH-подключение (Secure Shell) - это криптографический протокол, который позволяет безопасно подключаться к удаленным устройствам по сети, обеспечивая защищенную передачу данных через незащищенные сетевые протоколы.

Основная цель SSH-подключения - это обеспечение безопасного удаленного доступа к серверам, компьютерам или другим сетевым устройствам. Поскольку SSH шифрует все передаваемые данные, включая пароли и команды, он обеспечивает защиту от возможного перехвата информации или несанкционированного доступа во время соединения.

Актуальные поколения OpenSSH поддерживают опцию tun/tup, благодаря которой можно организовать шифрованный туннель для удаленного подключения к облачному серверу. Все это вкупе будет работать как обычный VPN, вот только подключение по нему будет лучше зашифровано.

Теперь, приступаем к настройке своего VPN через SSH.

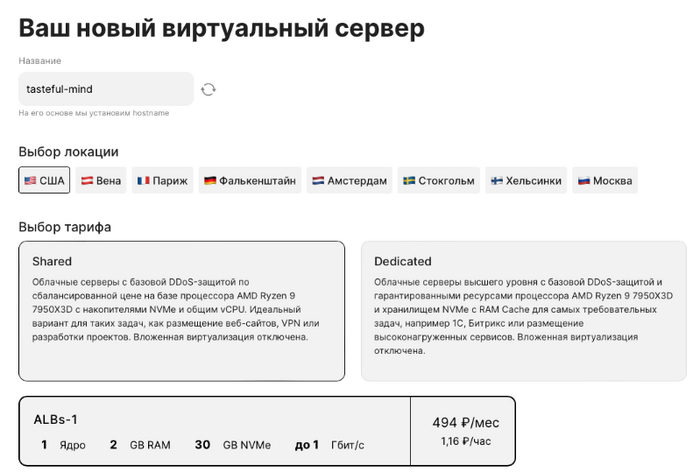

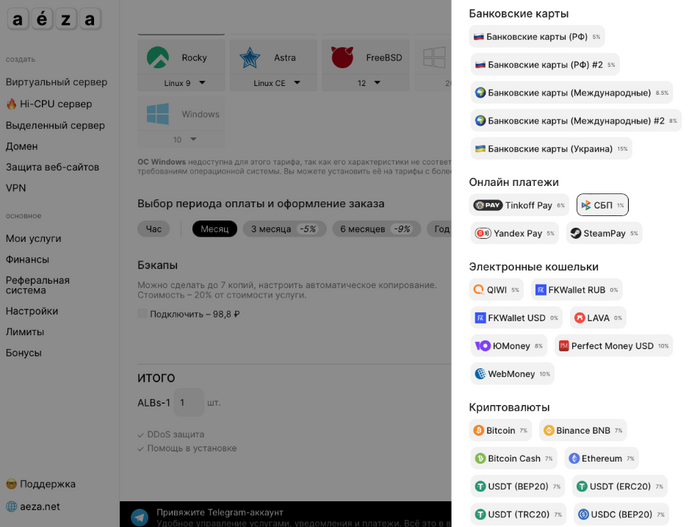

Арендуем сервер

Для начала арендуем сервер. Я пользуюсь Aeza (реф), потому что у них есть сервера в Финляндии, Швеции, Германии, Нидерландах, США, Франции, Австрии и России. Аренда сервера с безлимитным трафиком стоит в среднем 400 рублей в месяц, комиссия с пополнения всего 2-3%.

С серверов Aeza открываются все сервисы, недоступные в России, в том числе ChatGPT.

Способ настройки подключения актуален и для других хостингов.

Делаем VPN по SSH

После того, как вы взяли в аренду сервер, заходим в кабинет услуги, копируем IP-адрес и пароль. После открываем терминал (для Windows могу советовать Termius) и подключаемся.

Далее просто вводите команды так, как они описаны в материале:

ssh root@(IP-адрес вашего сервера без скобок) — подключаемся к серверу

Соглашаемся с подключением, введя y на клавиатуре и нажав Enter

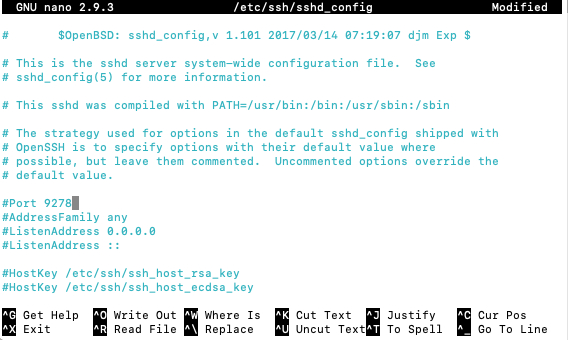

После подключения нам необходимо сменить SSH-порт для связи. Для этого вводим команду: nano /etc/ssh/sshd_config

После в терминале у вас откроется меню, в котором необходимо сменить значение напротив переменной Port с 22 на любой другой, например, 9278.

Потом сохраняем изменения, нажимаем CTRL + x , затем y и затем Enter. Чтобы применить изменения вводим команду: service sshd restart.

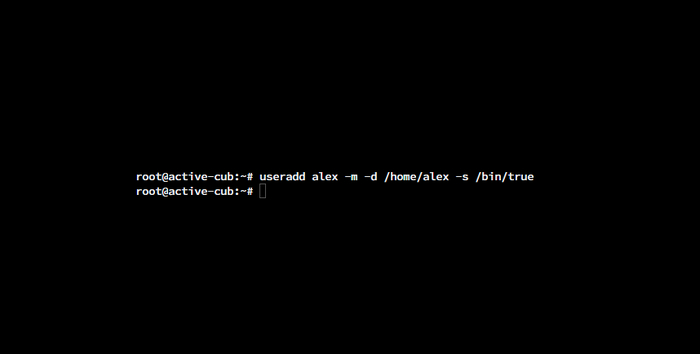

Далее создаём виртуального пользователя, через которого будет осуществляться подключение.

useradd (имя пользователя на английском без скобок) -m -d /home/(имя пользователя) -s /bin/true

Параметр -s /bin/true ограничивает среду использования пользователя. Он не сможет открыть командную строку и работать с системой сервера.

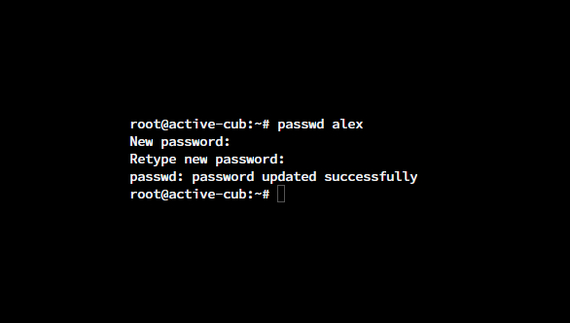

После создания пользователя назначаем ему пароль:

passwd (имя пользователя на английском без скобок)

После вводим пароль (не пугайтесь, что он не будет отображаться в окне командной строки, это нормально) и ещё раз подтверждаем его ввод. Если вдруг вы забудете пароль, снова подключитесь к серверу, как администратор, и назначьте новый пароль пользователя.

Подключаемся к SSH-туннелю со смартфона и компьютера

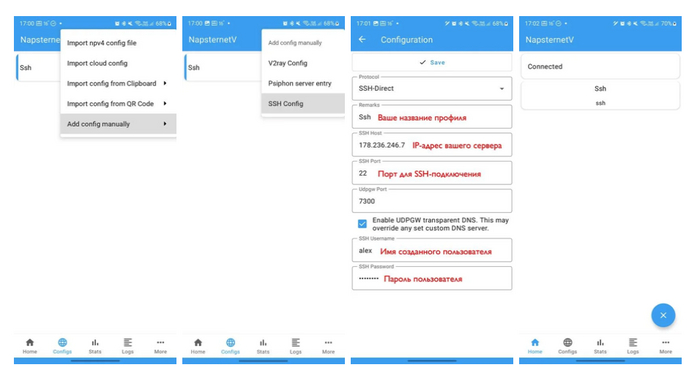

Для того, чтобы использовать SSH-туннель в качестве VPN-подключения, необходимо загрузить приложение NapsternetV, доступное в App Store и Google Play.

После загрузки открываем приложение, переходим в раздел Configs и заполняем информацию, так, как это указано на скриншоте, затем сохраняем.

После в разделе Home можно активировать подключение. Если все данные указаны правильно, соединение заработает.

Готовый конфиг можно скачать в виде файла и поделиться им со своими друзьями, прямо из приложения. К одному конфигу может быть подключено сразу несколько устройств.

С помощью этого способа у меня получилось зайти в ChatGPT, Netflix и Spotify. Таким образом вы также можете зарегистрироваться на Amazon или других зарубежных интернет-магазинах и заказывать товары в Россию через посредников.

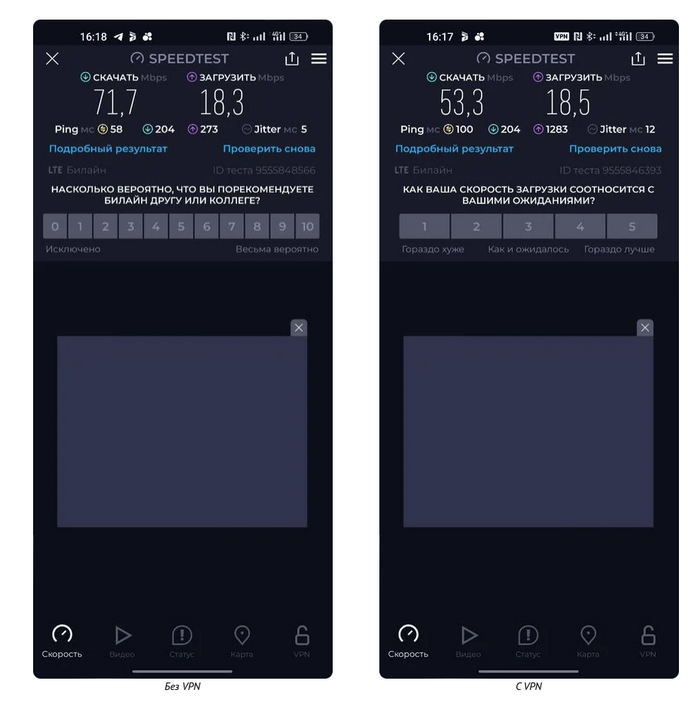

Тест скорости с включенным VPN и без него

Слева можете видеть замер, сделанный без VPN, справа с ним. Учитывая, что у меня арендован сервер с локацией в США, считаю разницу скорости в 18 Мбит/сек не такой критичной. Все сервисы, включая Netflix работают отлично и без задержек.

Советую также сохранить гайд к себе на компьютер в виде PDF-файла.

Взято из моего блога на IXBT: https://www.ixbt.com/live/sw/tak-obhodyat-zhestkie-blokirovk...